web入门

开发者工具打开方式

- F12/command option I

ctrl shift I - 右上角更多,开发人员工具

- 右键页面,检查

Burpsuit使用场景

抓包

在服务器和客户端之间放一个中间人,两边只和中间人相联系,通过中间人,我们可以看到两边交互的数据以及修改它们

重放

发送到重放,我们可以修改内容然后再发送

爆破

发送到爆破,遍历一些内容并发送,实现爆破攻击得到想要的东西

编码解码

得到的响应包可能是编码后的内容,使用解码来查看生字符,或者把信息编码后发送

http

客户端/服务端:前者是请求内容的,后者是计算并提供内容的

请求包/相应包:客户端发给服务端的包,服务端响应客户端返回的包

请求包/相应包格式

请求行

1 | GET /?wllm=2%27% HTTP/1.1 |

1 | POST / |

| 字段 | 作用 |

|---|---|

| 请求方法 | 说明是get还是post |

| URL字段 | 如果是get就会有get内容的具体说明 |

| HTTP版本协议 | 1.1或1.0 |

请求头

HTTP 请求头各参数具体含义_请求头的参数详解-CSDN博客

空行

1 |

用于分隔请求头和数据

请求数据

如果是GET,则为空行,如果是POST,则是xxx=xxx&xxx=xxx形式的变量及值

1 | params=BbITMWZukVrbpcvF9E9subK2c4G5qLX0zQfWyh3TukD43kI%2BdaOFlA9rOJTasxuH9cRGzv8A%2BTuJIi%2Fq6QDciuadCEJ1ppF6eP8k2wR%2FkQiZnohRO&encSecKey=decd4703eddd42253cb59259c60f689869cb6df59b7ab906917f23b76eb2d5393b40e1bbd0b697700288149d4ca398a8c20f000cc3f47452984d6665c5183c1330729fed3d63e4011495f3cee6ff4e29d |

响应码

robot.txt

如果网站根目录有这个文件,合法的爬虫爬取时就会依照这个文件的要求去(不)爬取相应的文件

格式:

1 | User-agent: * |

1 | User-agent: * |

User-agent用于表明自己的身份或区分用途

比如:Googlebot,Googlebot-Image,Storebot-Google,Bingbot等

Disallow用于写入不允许访问的目录或文件,似乎支持正则表达式

Allow用于只能访问对应的目录或文件,似乎支持正则表达式。比如:

1 | Disallow: /blog Allow: /blog/allowed-post |

只允许访问allowed-post,而同目录下其它的不能访问

WP

gift_F12

根据提示,f12打开开发者模式,找到源码,发现flag:

1 | WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} |

get_post

发送get和post请求即可

Do you know HTTP

根据要求修改请求头

1 | HS / HTTP/1.1 |

一开始被坑了,在最后放了一个User-Agent: LT不知道为什么出不来,结果发现在上面还有一个User-Agent,删了就出了

1 | NSSCTF{e6688e51-abc6-4943-b819-3e4d967c9457} |

robots

不知道为什么场景启动不了

没写

ctfhub-web前置-http

请求方式

直接修改请求方式为CTFHUB

1 | ctfhub{0a211e2f0ed998f0bb25c674} |

302跳转

好怪,跟着wp做出来了

但是还是不理解为什么重放(重放有自动拦截功能,可以点击跟随重定向得到重定向后的内容)一遍就好了,发送的包都是一样的

1 | ctfhub{1b0aee8a83c3e0d0322ce749} |

Cookie

在请求头中把admin改成1

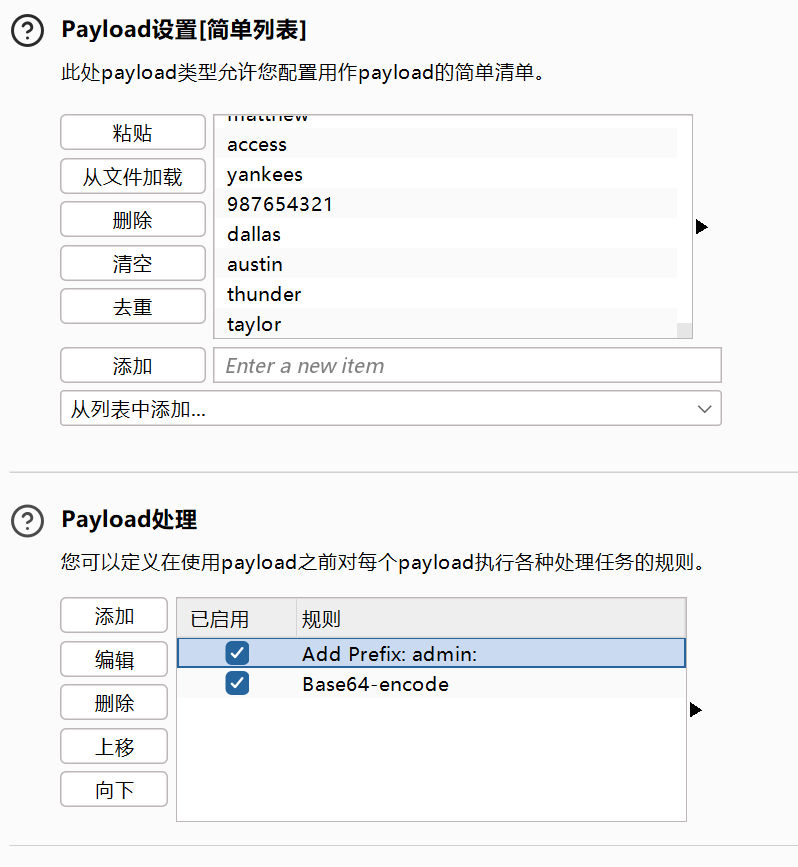

基础认证

先抓包,发现一串base64,解码后发现是用户名:密码

好像给了一些能爆破的密码,但是不知道用户名,先猜一个admin

然后在intruder里面

这样开始爆破

没出来,难受。去网上看wp,它们说要把下面的payloadURL编码去掉,然后就对了,不理解

1 | YWRtaW46bXVzdGFuZw== |

相应包源代码

点击按钮,没用拦到信息,所以应该是发了一个代码过来

f12看源代码

1 | ctfhub{669c2d83e81c22c497bece5b} |